Защита портов через Firewall

Защита портов через Firewall

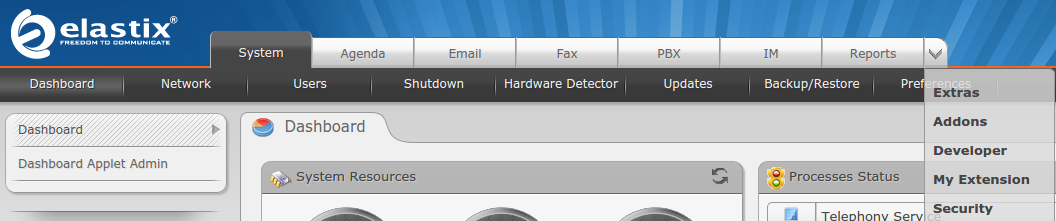

Меню Security доступно в раскрывающемся списке

Исправьте порты для сервисов SSH,HTTPS на закладке Define Ports,View,Edit на те, которые были использованы в файлах /etc/ssh/sshd_config и /etc/httpd/conf/httpd.conf:

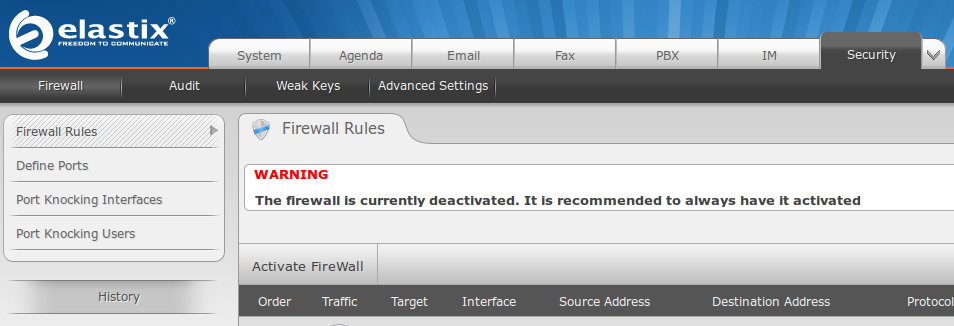

Активируйте Firewall:

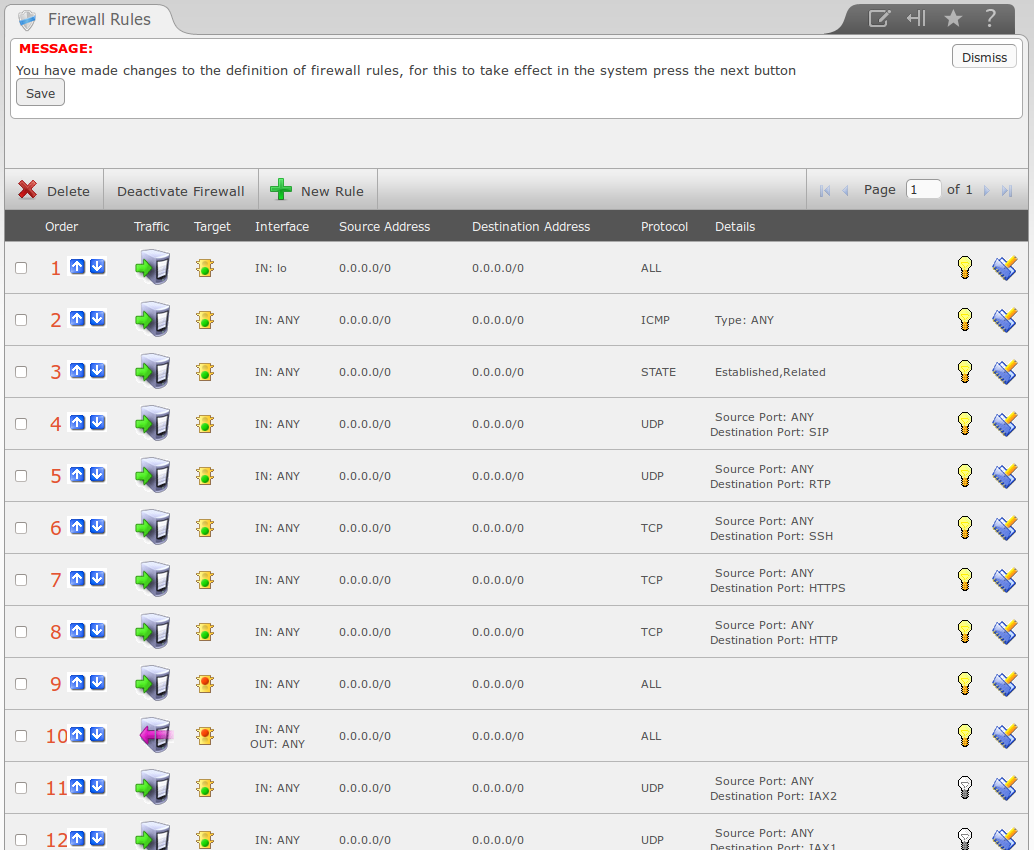

Отключите неиспользуемые порты (обычно это HTTP, TFTP, SMTP, POP3, IMAP, IMAPS, POP3S), и примените изменения, нажав кнопку «Save»:

Порт TFTP используется для централизованной настройки телефонов (Autoprovisioning) в разделе Batch Configuration. Без доработки работает только при установке Elastix в локальной сети, где установлены телефоны. При установке сервера в Дата-центре TFTP лучше отключить.

Также крайне желательно ограничить (

) подключения по протоколам SSH,HTTPS только из определенных сетей или с определенных IP-адресов. Это существенно уменьшит возможности для взлома вашей станции:

) подключения по протоколам SSH,HTTPS только из определенных сетей или с определенных IP-адресов. Это существенно уменьшит возможности для взлома вашей станции:

Где «1.2.3.4» – это адрес, с которого будет доступно подключение к сервису на «Destination Port», а «32» – это маска, означающая единственный адрес.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Возвращение из Провена через Монтуа и Бри, а может, и через Во-Ле-Виконт (все в нашей власти)

Возвращение из Провена через Монтуа и Бри, а может, и через Во-Ле-Виконт (все в нашей власти) Шалотр-ла-Птит Сен-Лу-де-Но • Донмари-Донтильи • Рампийон • Бри-Конт-Робер • Гро-БуаГрех спешить прочь из Провена, не осмотрев его уникальных сокровищ и не облазив прелестных

ЧЕРЕЗ АФРИКУ

ЧЕРЕЗ АФРИКУ Странный факт: пересечь Африку в ее южной половине, сравнительно узкой (менее трех тысяч километров) удалось лишь во второй половине XIX века. Скажем, путь через всю Азию — с ее гигантскими пространствами и разнообразными природными зонами — был проторен

Лига пяти портов

Лига пяти портов В эпоху позднего Средневековья, когда Англия заняла важное место среди европейских государств и ее торговля разрослась, пиратство вновь расцвело пышным цветом, особенно в Ла-Манше и прилегающих водах. Ко временам Генриха III опасность, грозившая

Установка через IP-KVM

Установка через IP-KVM Установка производится через предоставленный провайдером IP-KVM. Способ запуска зависит от используемого IP-KVM, например: Для загрузки сервера подключите к IP-KVM скачанный дистрибутив. В случае KVM в нашем примере, выберите Device/Redirect ISO: перезагрузите

Шлюз на 8 портов FXO-SIP/IAX2 Yeastar NeoGate TA810

Шлюз на 8 портов FXO-SIP/IAX2 Yeastar NeoGate TA810 Цена: 440 USD(рекомендованная розничная)Особенности модели:• Высококачественная связь с подавлением эха (ITU-T G.168 LEC)• Поддержка факса по протоколам T.38 и G.711• Определение тона отбоя и переполюсовка• Определитель номера: ETSI (V23), DTMF-based CID,

Шлюз на 8 портов GSM-SIP/IAX2 Yeastar NeoGate TG800

Шлюз на 8 портов GSM-SIP/IAX2 Yeastar NeoGate TG800 Цена: 1005 USD(рекомендованная розничная)Особенности модели:• Высококачественная связь с подавлением эха (ITU-T G.168 LEC)• Подключение по протоколам SIP (RFC3261) и IAX2• Передача номера вызывающего абонента (АОН)• Анти АОН (CLIR – Calling Line Identification

Шлюз на 16 портов GSM-SIP/IAX2 Yeastar NeoGate TG1600

Шлюз на 16 портов GSM-SIP/IAX2 Yeastar NeoGate TG1600 Цена: 1005 USD(рекомендованная розничная)Особенности модели:• Высококачественная связь с подавлением эха (ITU-T G.168 LEC)• Подключение по протоколам SIP (RFC3261) и IAX2• Передача номера вызывающего абонента (АОН)• Анти АОН (CLIR – Calling Line Identification

Модуль на 8 портов GSM для Yeastar NeoGate

Модуль на 8 портов GSM для Yeastar NeoGate Цена: 895 USD(рекомендованная розничная)Особенности модели:• Подключение к оператору: 8x SIM (850/900/1800/1900 МГц)• Используется для расширения шлюзов GSM-SIP/IAX2 Yeastar NeoGate TG1600, TG2400,

Настройка Firewall для шлюза Skype-SIP Yeastar SiSkyEE

Настройка Firewall для шлюза Skype-SIP Yeastar SiSkyEE Собственный шлюз Skype-SIP предоставляет больше возможностей, чем арендованный сервис, но в обмен требует больше внимания. Yeastar SiSkyEE – наиболее простое в установке решение, хотя для нее потребуется:• выделить реальный или виртуальный

Шлюз на 8 портов FXS-SIP/IAX2 Yeastar NeoGate TA800

Шлюз на 8 портов FXS-SIP/IAX2 Yeastar NeoGate TA800 Цена: 365,8 USD(рекомендованная розничная)• Высококачественная связь с подавлением эха (ITU-T G.168 LEC)• Поддержка факса по протоколам T.38 и G.711• Определение тона отбоя и переполюсовка• Определитель номера: ETSI (V23), DTMF-based CID, BELL202• Подключение

Шлюз на 16 портов FXS-SIP/IAX2 Yeastar NeoGate TA1600

Шлюз на 16 портов FXS-SIP/IAX2 Yeastar NeoGate TA1600 Цена: 814,2 USD(рекомендованная розничная)• Высококачественная связь с подавлением эха (ITU-T G.168 LEC)• Поддержка факса по протоколам T.38 и G.711• Определение тона отбоя и переполюсовка• Определитель номера: ETSI (V23), DTMF-based CID, BELL202• Подключение

Криминал через AOL

Криминал через AOL Настоящая детективная история разыгралась на сетевых просторах America Online.Некая 21-летняя Труди, идентифицировавшая себя как «Trudy 21» из Северной Каролины, выходя в систему America Online, упорно искала наемника для совершения похищения, избиения и изнасилования

«Мяч через круг»

«Мяч через круг» На земле чертят круг диаметром 3–4 м. Играющие встают рядом с линией. Ее переступать нельзя.Ребята перебрасывают мяч, называя имя того, кому он направлен. Тот, кто не поймал мяч, садится на корточки и не принимает участия в игре до тех пор, пока кто-нибудь

Родственники через SMS

Родственники через SMS Эта схема по выклянчиванию денег у добродушных родственников в принципе очень напоминает ту, что описана в предыдущем пункте, с разницей в способе воздействия и форме.В данном случае вам присылают SMS-сообщение, которое начинается со страшного

Юров Владислав

Просмотр ограничен

Смотрите доступные для ознакомления главы 👉